Er gehört zu den großen Stressoren in Betrieben der Prozesstechnik: Ein ungeplanter Anlagenstillstand. Damit es gar nicht erst zu einem Störfall kommt, werden in Rahmen langfristiger Verträge Assets von ihren Herstellern aus der Ferne überwacht und deren korrekte Funktionsweise sichergestellt. Das kann von der reinen Diagnose, über Überwachungsfunktionen bis hin zum Regelbetrieb eines Systems reichen. Mittlerweile ist es in den Prozessindustrien gang und gäbe, dass Wartungsverträge und Reparatur-Services vorverhandelt sind. Selbst Video- oder Augmented-Reality-Anwendungen kommen immer häufiger zum Einsatz. Neben der Reaktionszeit bei der Wartung spielen Mitarbeiter-Verfügbarkeit, Reisekosten, CO2-Bilanz (durch entfallende Reisen) eine Rolle. Spannend ist für viele Entscheider auch die saubere Dokumentation der Maßnahmen, die durch einen virtuellen Zugriff ohne zusätzlichen Aufwand abbildbar ist.

Schattenseite der Digitalisierung

Doch wie so oft, gibt es einen großen Wermutstropfen: Allein die große Anzahl an Lieferanten und Dienstleistern, die sich virtuell in den Anlagen bewegen, können den IT-Sicherheitsverantwortlichen Sorgenfalten auf die Stirn treiben. Und das aus gutem Grund: Selten geraten erfolgreiche Angriffe und Erpressungen in die öffentliche Berichterstattung, doch es gibt sie zuhauf. Im Darknet werden zunehmend Dienste für Angriffe auf IoT-Geräte angeboten. Allein in der ersten Jahreshälfte 2023 wurde mehr als 700-mal für verbrecherischen DDoS-Angriffsdienste geworben.

Die Empfehlung sämtlicher Experten lautet daher, der Cybersicherheit von IoT-Geräten eine höhere Priorität einzuräumen. Reicht im Office-Umfeld häufig schon das Ändern von Standardpasswörtern und die konsequente Bereitstellung von Patches zur Behebung von Schwachstellen, müssen in Prozessanlagen andere Bollwerke errichtet werden. Hier geht es nicht ohne spezielle Hardware und ihren maßgeschneiderten Einsatz.

Damit das Zusammenspiel aus den Sicherheitsexperten, dem externen Wartungsteam und dem Betreiber reibungslos abläuft, hat die Namur zwei Empfehlungen herausgegeben: Die NE 161 formuliert generelle Anforderungen und Rahmenbedingungen für den Fernbetrieb, die NE 135 des Arbeitskreises „Automation Security“ stellt wichtige Anforderungen an die Betroffenen zusammen.

Anforderungen an die Hersteller

Kern der NE 135 ist die Formulierung einer Reihe wichtiger IT-Sicherheitsfunktionen, die eine Fernzugriffslösung für die Absicherung erbringen muss. Hierzu gehört eine starke Multi-Faktor-Authentifizierung für menschliche Anwender und eine Alarmierung, wenn wiederholte Fehlversuche erkannt werden. Auch ist den Autorinnen und Autoren der Namur wichtig, dass die Zugriffsrechte sehr genau und angebunden an eine zentrale Rechteverwaltung eingestellt werden können. Ziele müssen exakt und in Kombination mit IP-Adresse und Port oder der Zielanwendung benannt werden können. Gleichzeitig muss der Zugriff auf andere Systeme und Netze sicher verhindert werden.

Kommunikationskanäle selbst müssen durch aktuelle kryptographische Verfahren und Protokolle verschlüsselt sein. Ein weiterer wesentlicher Punkt ist, dass der Betreiber den Fernzugriff überwachen, steuern, freigegeben und beenden können muss. Auch muss ein automatisches Timeout nach vorgegebener Dauer oder festgelegter Inaktivität konfigurierbar sein. Alle Arbeiten und Ereignisse sowie Daten des Zugriffs wie der Zeitpunkt und die Identität des Personals müssen zentral protokolliert werden, wobei bestehendes Datenschutzrecht zu beachten ist. Sensible Daten wie Passwörter und Konfigurationsdaten sind zudem sicher zu löschen, wenn ein System auf seine Werkseinstellungen zurückgesetzt wird.

Wesentliche Parameter der Sicherheitslösung wie verwendete Netzwerkdienste, installierte Software, Schnittstellen oder Protokolle müssen dokumentiert und dem Betreiber auf Wunsch zur Verfügung gestellt werden, um die Fernzugriffslösung sicher und effizient einrichten und betreiben zu können.

Namur-konforme Lösungen

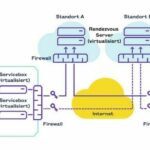

Um diese Anforderungen konkret umzusetzen, sind am Markt verschiedene Lösungen erhältlich. Für Organisationen mit hohem Schutzbedarf, typisch kritische Infrastrukturen oder chemische Industrie, bietet das zur Bundesdruckerei gehörende Unternehmen Genua die sichere Fernwartungszugangslösung Genubox an, die sich aus Hard- und Softwarekomponenten zusammensetzt. Mit ihrer Rendezvous-Architektur, zusätzlichen Security-Features und bewährten Security-by-Design-Prinzipien ist sie zu allen relevanten Namur-Empfehlungen konform. Typische Anwendungen sind derzeit Maschinenüberwachung, Ferndiagnose, Remote Management Access, komplexe Applikations-Tunnel für Application-Service-Provider-Anwendungen sowie Präventiv-Wartungssysteme.

Ein wesentlicher Sicherheitsfaktor von Genubox ist, dass die Hardware auf dem hochsicheren Betriebssystem OpenBSD basiert. Dieses verfügt über einen auf Sicherheit optimierten TCP/IP-Stack, Routing-Funktionen, Paketfilter, Authentisierungsmethoden sowie umfangreiche kryptografische Funktionen. Durch den Einsatz des SSH-Verfahrens mit zuverlässiger Verschlüsselung und Authentisierung wird der Zugriff von Dritten und das Abhören durch Angreifer verhindert. Fernwarter werden flexibel und individuell identifiziert. Auch wird die Gefahr einer unerwünschten Netzkopplung zwischen Fernwarter und Betreiber vermieden, da SSH portgenau nur die benötigten Applikationen und nicht ganze Netze verbindet.

Durch die zusätzliche Filterfunktion wird das Anlagennetzwerk in zwei Bereiche unterteilt: Dabei ist der Bereich mit dem Wartungsobjekt für den Dienstleister erreichbar, während das restliche Netz nicht zugänglich ist. Stattdessen wird lediglich die Verbindung zu einem Rendezvous-Server erlaubt, der sich zum Beispiel als Appliance in einer Demilitarisierten Zone (DMZ) lokal beim Betreiber oder als virtuelle Instanz in der Cloud befinden kann. Der Operator entscheidet auf dem Rendezvous-Server, ob der Wartungszugriff erlaubt wird oder nicht. Während des Wartungsvorgangs gilt das Vier-Augen-Prinzip. Der Operator kann den gesamten Wartungszugriff in Echtzeit überwachen. Zusätzlich wird der Fernzugriff per Logging protokolliert – wenn gewünscht und sinnvoll auch inklusive Video-Aufzeichnung für eine spätere Nachvollziehbarkeit und revisionsoptimierte Dokumentation aller Wartungsarbeiten.

Für Chemieanlagen, die permanent Sensordaten zur Auswertung an einen Leitstand senden sollen, bieten sich Datendioden an.

Damit sowohl dem Dienstleister als auch dem Betriebsleiter die Zusammenarbeit so einfach wie möglich gestaltet wird, kann mithilfe der Genua-Fernwartungs-App der Zugriff verwaltet, gestartet und beendet werden. Zudem können die Mitarbeiter Mobile Devices wie Smartphones oder Tablets nutzen: Das Gateway Genuscreen verbindet mobile Mitarbeiter besonders sicher mit dem Netzwerk. Die Kombination aus Firewall und VPN-Router ist für Verschlusssachen-Kommunikation zugelassen und nach CC EAL 4+ zertifiziert.

Gutes Gewissen bei Wartungen

Dieses ganze Bündel von Sicherheitsmaßnahmen verhindert allein zwar keinen unkontrollierten Ausfall der Anlage, bietet aber dem Betreiber und den unterschiedlichen Dienstleistern einer Chemieanlage die Möglichkeit, guten Gewissens ein Wartungskonzept zu erstellen, dass sowohl engmaschige Kontrollen als auch spontane Maßnahmen berücksichtigt. So erhalten diejenigen, die sich mit den Geräten am besten auskennen, ein sicheres Geleit zu ihrem virtuellen Arbeitsplatz.

Genua GmbH, Kirchheim bei München

Halle 5, Stand 232

Autor: Frank Jablonski

Freier Journalist

Andreas Velten, Multisolution Manager bei der Deutschen Telekom Security GmbH (DTS), Industrial und IoT Security

Andreas Velten, Multisolution Manager bei der Deutschen Telekom Security GmbH (DTS), Industrial und IoT SecurityBild: Hagen Schnauss

Nachgefragt bei Andreas Velten

Wie sicher ist der deutsche Mittelstand bei Fernwartung und Remote Access aufgestellt?

Andreas Velten: Mittelständischen Unternehmen ist die Bedeutung umfassender Cybersicherheit in der IT und OT meist bewusst. Doch vielen fehlen Ressourcen und Experten für die Umsetzung. Die Folge sind oft eklatante Sicherheitsmängel, etwa fehlende Segmentierung im OT-Netz und Fernwartungszugänge über VPN ohne weitere Beschränkungen. Unzureichende oder mangelnde Authentisierung erleichtern Angriffe zusätzlich.

Was ist Ihre Antwort darauf?

Velten: DTS hat ein Lösungsangebot für sichere industrielle Fernwartung und Maintenance: Magenta Security Industrial Remote Access Services (MSIRAS). Hier vereinen wir sichere Hard- und Software-Tools mit Beratungs-, Implementierungs- und Betriebsunterstützung.

Im Rahmen des Managed Services hosten wir zum einen die zentralen Lösungskomponenten in unserem Tier-3-Hochsicherheits-Rechenzentrum, die mit Serviceboxen an den Kundenstandorten kommunizieren. Zum anderen bieten wir unseren Kunden alle für den Service notwendigen Leistungen inklusive Aufsetzen der Systeme,

Backups, Release- und Changemanagement.

So können sich unsere Kunden voll auf ihr Geschäft konzentrieren und sicher sein, ihren benötigten Fernwartungszugang zuverlässig und bestmöglich gegen Angriffe geschützt zu haben.

Wie funktioniert die Lösung?

Velten: Die Architektur basiert auf dem Rendezvous-Konzept der Genubox-Fernwartungslösung von Genua. Sie stellt sicher, dass keine durchgreifenden Zugriffe von außen stattfinden, sondern stets eine Freigabe von innen erfolgen muss. Das kann auf verschiedene Arten passieren: automatisiert zu einer bestimmten Zeit, manuell per digitalem Knopfdruck oder sogar Hardware-nah per Schlüsselschalter. Die Rendezvous-Architektur gewährleistet, dass ausschließlich authentisierte Anwender Zugriff auf vorher spezifizierte Dienste und Zielsysteme erhalten.

Wie stellen Sie ein höchstmögliches Schutzniveau sicher?

Velten: Wir folgen bei der Auswahl unserer Partner und Lieferanten dem „best of breed“-Gedanken. Dabei evaluieren wir neben den technischen Daten den Datenschutz und die Datensicherheit. Genua zum Beispiel entwickelt und produziert seine hochsicheren IT-Produkte und -Systeme in Deutschland. Service und Support haben uns überzeugt, zudem entspricht die Fernwartungslösung vollumfänglich den Empfehlungen des BSI.

Industrieanlagen: Top 10 der Bedrohungen

Im Rahmen seiner Analysen und Industriekooperationen zur Cyber-Sicherheit hat das Bundesamt für Sicherheit in der Informationstechnik die aktuellen Bedrohungen mit der höchsten Kritikalität zusammengestellt, denen industrielle Steuerungssysteme derzeit ausgesetzt sind.

1. Einschleusen von Schadsoftware über Wechseldatenträger und mobile Systeme

2. Infektion mit Schadsoftware über Internet und Intranet

3. Menschliches Fehlverhalten und Sabotage

4. Kompromittierung von Extranet und Cloud-Komponenten

5. Social Engineering und Phishing

6. (D)DoS Angriffe

7. Internet-verbundene Steuerungskomponenten

8. Einbruch über Fernwartungszugänge

9. Technisches Fehlverhalten und höhere Gewalt

10. Soft- und Hardwareschwachstellen in der Lieferkette

Empfehlungen: IoT-Geräte schützen

Sicherheitsexperten empfehlen eine Reihe von Maßnahmen, um industriell genutzte IoT-Geräte zu schützen.

- Regelmäßige Sicherheitsprüfungen der Betriebstechnik, um mögliche Schwachstellen zu ermitteln.

- Nutzung von speziell auf die Industrie zugeschnittene Lösungen zur Überwachung, Analyse und Erkennung des Netzwerkverkehrs, um sich vor Angriffen zu schützen, die Prozesse und Anlagen bedrohen.

- Überprüfung der Sicherheit und Kontrolle vorhandener Zertifikate vor dem Einbau neuer IoT-Komponenten.

- Einschätzung des Hersteller-Umgangs mit Schwachstellen: Werden diese transparent gemeldet und umgehend behoben?

- Ersetzen der Standardpasswörter durch starke Zahlen/Buchstabenkombinationen oder Nutzung eines Passwort-Manager-Programms.

- Vertraulichkeit bei sensiblen Informationen wie Seriennummern, IP-Adressen, vor allem keine Verbreitung über Soziale Netzwerke etc.

- Dauerhaftes Informieren über den aktuellen Stand bzgl. Schwachstellen und Sicherheitslücken bei IoT-Geräten.