Die Vernetzung der Produktions- und Automatisierungsebenen untereinander und mit dem Internet nimmt in der Prozessindustrie beständig zu. Das macht die Anlagen anfällig für Sabotage und Manipulationen durch Schadsoftware wie Viren, Würmer und Trojaner. Davor müssen Unternehmen ihre Systeme schützen, denn die Gefahr von Hacker-Angriffen soll weiter zunehmen.

Wie hoch die Gefahren bereits sind, hat der Digitalverband Bitkom auf der Hannover Messe 2016 dargelegt. So hat eine Umfrage des Verbands unter 504 Unternehmen des produzierenden Gewerbes ergeben, dass 69 % in den vergangenen zwei Jahren Opfer von Datendiebstahl, Wirtschaftsspionage oder Sabotage geworden waren. Als häufigstes Delikt, über ein Drittel, gilt zwar der Diebstahl von Smartphones, Computern und Tablets. Aber auch von Sabotageakten mit dem Ziel, die betrieblichen Abläufe zu stören oder lahmzulegen, berichteten etwa 18 % der Unternehmen.

Risikobewertung bei der Planung

Virenscanner, Firewalls und Passwörter als Schutz der technischen IT-Sicherheit gehören heute zum Standard. „Um aber ein Prozessleitsystem vor Cyber-Attacken zu schützen, reichen diese Maßnahmen alleine nicht aus“, sagt Martin Reichinger, Business Manager Process Automation bei B&R. Vielmehr plädiert der Experte dafür, schon bei der Planung der verfahrenstechnischen Anlage eine Risikobewertung durchzuführen und daran orientiert ein umfassendes Sicherheitskonzept zu erstellen. Schließlich hängt die Security-Strategie von den Prozessen, der Infrastruktur, den örtlichen Gegebenheiten und mehr ab. „Eine Security-Patentlösung gibt es nicht“, betont Reichinger.

Mehrere Sicherheitszellen

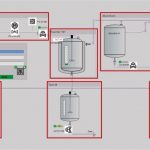

Eine Komponente im Sicherheitskonzept kann zum Beispiel sein, Prozessschritte in aufgabenorientierte Sicherheitszellen einzuteilen. Das erhöht die Verfügbarkeit des gesamten Systems, wie Reichinger hervorhebt: „Sind Teile der Infrastruktur von einem Angriff betroffen, ist der Betrieb der anderen Sicherheitszellen dennoch sichergestellt. Und eine Bedrohung innerhalb einer Sicherheitszelle bleibt auf diese beschränkt.“

Lässt der Prozess keine Einteilung in Zellen zu, da es keine Pufferbehälter oder Ähnliches gibt, kann das System auch mit aufgabenbezogenen Bedienungs- und Zugriffsrechten geschützt werden. „Wichtig ist, die Verantwortungsbereiche in Absprache mit allen Produktionsebenen abzugrenzen“, sagt Reichinger. Als Grundprinzip sollte eine Zugriffsberechtigung nur dort eingerichtet werden, wo es unbedingt notwendig ist.

Doppelte Firewalls

„Es gibt zahlreiche Methoden, mit denen Prozessleitsysteme vor Angriffen geschützt werden können“, sagt Reichinger. Ein wichtiger Aspekt ist stets die Manipulationssicherheit von Daten. Die Architektur des Sicherheitskonzepts muss so beschaffen sein, dass eine Manipulation von außen weitestgehend verhindert wird.

Als oberste Regel bei Prozessleitsystemen gilt, dass sie von übergeordneten Systemen durch eine gesicherte Perimeter- oder auch Pufferzone getrennt sind. Daten werden aus dem Prozessleitsystem in die Perimeterzone übertragen und stehen erst dort für den Zugriff von außen zur Verfügung. Geschützt wird die Perimeter-Zone entweder mit einer Three-Homed-Firewall, die eine getrennte Anbindung der Perimeterzone ermöglicht, oder mit zwei Firewalls von unterschiedlichen Herstellern. „Bei dieser Lösung bleibt in den meisten Fällen noch ausreichend Zeit, um einen Angriff zu erkennen und abzuwehren, falls die erste Firewall durchbrochen wurde“, sagt Reichinger. Zudem werden mit Deep-Packet-Inspection-Technologien unzulässige Operationen in Echtzeit erkannt.

SQL-Datenbanken schreibgeschützt

Als besonderen Vorteil von Aprol streicht Reichinger heraus, dass die SQL-Server des B&R-Prozessleitsystems nach außen ausschließlich lesenden Zugriff gewähren. So werden Manipulationen der Daten auf den Servern von vornherein massiv erschwert. Zudem sind alle Aprol-Server mit einer integrierten Firewall ausgestattet. „Diese wird beim ersten Start automatisch installiert und konfiguriert“, sagt Reichinger. Um größtmögliche Sicherheit zu bieten, arbeitet Aprol mit Suse Linux Enterprise Server 12 Service Pack 4 als Basis-Betriebssystem.

Der Forderung des Bundesamts für Sicherheit in der Informationstechnik (BSI), dass Systemsoftware gehärtet sein muss, erfüllt B&R mit Aprol 4.0 und höher. Das heißt, diese Versionen enthalten nur Softwarebestandteile und Funktionen, die zum Erfüllen einer vorgesehenen Aufgabe durch das Programm auch wirklich notwendig sind. Oftmals gelingt einem Angreifer der Einbruch in einen Server durch den Missbrauch eines Programms, das auf dem Server gar nicht installiert sein müsste. „In diesem Zusammenhang ist es ebenso wichtig, dass auch ungenutzte Ports und Hardware-Schnittstellen verschlossen werden. Denn jeder könnte einen USB-Stick anstecken und Schadsoftware einspeisen“, hebt Reichinger auch diesen wichtigen Punkt zum Schutz des Systems hervor.

Sicherheit im Fokus

Zum Schluss gibt Reichinger zu bedenken: „Das beste Sicherheitskonzept hilft nichts, wenn in der Praxis nicht sauber gearbeitet wird.“ Besonders hohe Sicherheitsrisiken bergen unsichere Passwörter, eine unzureichende Pflege des Nutzer-/Rollen-/Rechte-Systems und nicht durchgeführte Software-Updates. „Die Sicherheit muss stets im Fokus des Anlagenbetreibers sein – über die gesamte Lebensdauer einer Anlage hinweg.“

Suchwort: cav0817bur

Gut zu wissen : Safety und Security

Die Wörter Safety und Security werden beide mit Sicherheit übersetzt. Dennoch bezeichnen sie im Industriebereich zwei grundlegend unterschiedliche Aspekte. Safety wird eingesetzt, um Gefährdungen für den Menschen auszuschließen. Bevor ein Unfall passiert, muss die Sicherheitstechnik garantieren, dass die Maschine oder Anlage automatisch abschaltet oder die Leistung drosselt, um keine Gefahr mehr darzustellen. Unter Security wird der Schutz vor bewusster Manipulation durch Menschen verstanden. Im IT-Bereich gehören zu den möglichen Bedrohungen Trojaner, Viren und Hacker-Angriffe. Da Mensch und Maschine immer enger zusammenarbeiten und immer mehr Maschinen und Anlagen vernetzt sind, kommt den Aspekten Security und Safety in der Industrie eine immer größere Bedeutung zu.