Firmen im Artikel

Die Anlagenbetreiber in der Chemie- und Pharmaindustrie tragen eine sehr hohe Verantwortung – deutlich mehr als in vielen anderen Industriezweigen. Angesichts des Ausmaßes eines potenziellen Schadens in einer Chemiefabrik, einer Raffinerie oder einer Pharmaproduktion gilt es, Fehler auf ein Minimum zu reduzieren. Außerdem muss bei allen Entscheidungen der Schutz von Mitarbeitern, Bevölkerung und Umwelt an erster Stelle stehen.

Nicht nur Schnellschüsse und undurchdachte Entscheidungen sind also tabu, sondern auch der ungewollte Zugriff von Fremden auf die Anlagensteuerungen. Das stellt ein Hindernis für die Modernisierung der Betriebe dar und bremst viele Verantwortliche, auf den Zug der Digitalisierung aufzuspringen. Aus diesem Grund muss Security denselben Stellenwert erhalten, wie ihn Safety schon lange innehat.

Ein Blick in die Namur-Empfehlungen zeigt, dass die Verantwortlichen für die Automatisierung in der Prozessindustrie das genauso sehen und an entsprechenden Konzepten für die Cybersicherheit arbeiten. So hat sich das Namur-Open-Architecture-(NOA)-Konzept zum Ziel gemacht, den Einzug der Digitalisierung in der Prozessindustrie zu beschleunigen, ohne Kompromisse bei der Sicherheit der Anlagen einzugehen. Die Namur-Empfehlungen definieren zunächst einmal die grundlegende Syntax und Semantik des Informationsaustausches zwischen der Prozessautomatisierung und den Einheiten, die sie überwachen und optimieren sollen.

Nutzen der Digitalisierung

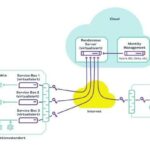

Zentrales Element ist das NOA Security Gateway. Es stellt sicher, dass der Datenfluss in der Anlage nur in eine Richtung abläuft: hinaus. Geräte in der zuvor definierten Kernprozesszone dürfen ausgewählte Daten an zentrale Einheiten wie eine Cloud zur Analyse schicken. Das Gateway stellt als Hardware gemeinsam mit dem NOA Verification of Request den Mechanismus, um etwa automatisierte Prüfroutinen ablaufen zu lassen, ohne dass z. B. Abstriche bei den Anforderungen an Vertraulichkeit, Authentizität und Verantwortlichkeit erforderlich sind.

Doch was in der Automatisierungspyramide mit ihren verschiedenen funktionalen Schichten logisch ist, ist in der Umsetzung in produzierenden Anlagen umso komplexer. Dennoch wünschen sich gerade Betreiber von Brownfield-Anlagen, dass die Digitalisierung rasch einzieht, um Prozess- und Produktionseffizienz langfristig zu erhöhen. Damit dies nachhaltig und sicher geschieht, muss die gewachsene Anlagenstruktur analysiert und ein mehrstufiges Konzept für die Cybersicherheit erarbeitet werden.

Ressourcen für die Umsetzung

Unterstützung bietet die Normenreihe IEC 62443. Sie hilft bei der Strukturierung von Maßnahmen für die Cybersicherheit in Automatisierungslandschaften. Mit ihrer Hilfe lassen sich Sicherheitszonen festlegen und logische Bereiche mit denselben oder ähnlichen Anforderungen in Bezug auf die Sicherheit definieren. Hier finden Anwender weitere Sicherheitsanforderungen an Abläufe und Bausteine, abgestuft in vier Ebenen.

Doch mit der reinen Struktur ist es nicht getan. Um die Produktionsanlagen zuverlässig vor Angriffen zu schützen, ohne dass Leistungsfähigkeit oder funktionale Sicherheit gefährdet sind, braucht es eine Sicherheitsstrategie aus unterschiedlichen Lösungen. Um diese zu erarbeiten, bietet sich die Zusammenarbeit mit einem IT-Spezialisten wie Genua an. Die Konzepte dieses zur Bundesdruckerei-Gruppe gehörenden Unternehmens schützen auch komplexe digitale Infrastrukturen in produzierenden Betrieben.

Anlagen der Prozessindustrie sind stetigen Änderungen und Erweiterungen unterworfen. Das erschwert es zusätzlich, einen schnellen Überblick zu erhalten. Die Experten von Genua können mit solchen Bedingungen gut umgehen. „Im Rahmen eines Projektes entwerfen wir mit dem Anwender eine ganzheitliche, mehrstufige Sicherheitsstrategie. Dabei kennen und nutzen wir auch die Empfehlungen der Namur“, sagt Steve Schoner, der bei Genua als Produktmanager für Industrieprodukte zuständig ist.

Anlagen fit für Industrie 4.0 machen

Genua setzt für die Digitalisierung von Brownfield-Anlagen auf eine IT/OT-Referenzarchitektur, wie sie auch von den Namur-Arbeitskreisen erarbeitet wurde. Die Sicherheitsstrategie des Unternehmens umfasst folgende fünf wesentliche Aspekte:

- Defense in Depth

- Zones & Conduits

- Anomalieerkennung

- Zero-Trust-Fernwartung

- Einsatz von Datendioden

Die IEC 62443 ordnet beim Defense-in-Depth-Konzept die Schutzebenen den Grundschichten Anlagensicherheit, Netzwerksicherheit und Systemintegrität zu und definiert drei grundlegende Rollen für das Gesamtsystem, um die Verfügbarkeit und IT-Sicherheit der Anlagen und Systeme sicherzustellen: den Betreiber, den Integrator und den Hersteller der Automatisierungskomponenten. Über den Zero-Trust-Ansatz bekommt nur die Person Zugriff auf Systeme, die ihn explizit benötigt.

Falls dennoch ein Angreifer eindringt, muss der Schaden im Gesamtsystem so gering wie möglich gehalten werden. Daher findet auch hier Defense-in-Depth statt: Durch Netzsegmentierungen erlauben nur wenige Übergänge zwischen definierten Zonen den Datenfluss, die zudem durch Filter und Firewalls gesichert sind. Ein solches Sicherheitskonzept heißt in der IEC 62443 und in der Cybersicherheit Zones & Conduits.

Das Genua-Konzept überwacht zudem den Datenfluss. Alle kommunizierenden Assets einer Anlage werden zuvor identifiziert und katalogisiert sowie sämtliche Kommunikationspfade erfasst. Nach einer Anlernphase unterscheiden Machine-Learning-Algorithmen, welches beobachtete Ereignis legitim ist und welches als Bedrohung angesehen werden muss. In einem solchen Fall werden abgestuft Warnungen und Alarme ausgegeben. Optional kann der ermittelte auffällige Datenverkehr auch unterbunden werden. Diese Anomalieerkennung und -verteidigung funktioniert nahezu ohne Latenz.

Wenn gemäß NOA nur noch nach draußen kommuniziert wird, wie wird dann der Zugriff im Bedarfsfall umgesetzt? Eine sichere Fernwartungsarchitektur gemäß Zero-Trust-Paradigma sorgt dafür, dass Anlagenfremde Zugriff auf benötigte Applikationen erhalten – jedoch nur mit speziell gehärteten Komponenten und nach einer Multi-Faktoren-Authentifizierung. Applikationsfilter und Gateways trennen sensible Bereiche zusätzlich ab. Wichtig ist zudem eine zentrale Verwaltung der erlaubten Fernwartungszugriffe. So kann Personal von Dienstleistern und Zulieferern Zugang zu den Anlagen bekommen, ohne ein zu hohes Risiko darzustellen.

Der NOA-Ansatz empfiehlt den Einsatz einer Datendiode, um Zugriff auf sensible Anlagenbereiche zu Analysezwecken zu gewähren. Die Cyber-Diode lässt einen Datenstrom hardwareseitig nur in eine Richtung zu. Die zwei Hälften der Diode bestehen aus zwei virtualisierten, getrennten Geräten mit eigenem, speziell gehärtetem Betriebssystem. So gehen notwendige Daten aus dem Anlagenbereich hinaus, aber keine Daten hinein.

„Je mehr diese fünf Bestandteile unserer Sicherheitsstrategie umgesetzt und individuell auf Anlagen und Betreiber abgestimmt werden, desto höher ist die Sicherheit unserer Kunden“, sagt Schoner abschließend.

Genua GmbH, Kirchheim bei München

Autor: Frank Jablonski

Freier Journalist

Kein Widerspruch: Industrie 4.0 und Zero Trust

Ein großer Nutzen des Industrie-4.0-Ansatzes liegt darin, dass Anlagen, Messtechnik oder Maschinen durch ihre Hersteller gewartet oder sogar gemanagt werden. Für den Betreiber bedeutet dies einen zunehmenden Kontrollverlust. Der Zero-Trust-Ansatz der IT-Welt bedeutet jedoch nicht, kein Vertrauen zum Dienstleister zu haben und ihn auszusperren. Im Gegenteil. Zero-Trust-Ansätze fällen die Entscheidungen, ob ein Zugriff erlaubt ist, intelligent: basierend auf den Identitäten von Geräten, Anwendungen, Nutzern und Diensten. Typische Identitäten sind z. B. kryptografische Zertifikate oder Nutzer-Accounts. In eher statischen, kontrollierten Netzen können aber auch klar zugeordnete physische Merkmale wie die MAC- oder IP-Adresse als Identitäten in den Entscheidungen genutzt werden. So kann Industrie 4.0 und Zero Trust Hand in Hand gehen und widersprechen sich nicht.