Fast täglich wird in den Medien über den unbefugten Zugriff auf und das Entwenden von Daten berichtet. Hier soll das IT-Sicherheitsgesetz Abhilfe schaffen. Obwohl es seit Juli 2015 in Kraft ist, fragen sich viele Unternehmen, ob das Gesetz auch für sie gilt und welche Konsequenzen daraus abgeleitet werden müssen.

Aus der immer globaler werdenden Vernetzung ergeben sich zahlreiche Gefahren und Risiken. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) unterstreicht in seinem Bericht zur Lage der IT-Sicherheit in Deutschland 2015, dass die Anzahl der Schwachstellen und Verwundbarkeiten in IT-Systemen weiterhin auf einem hohen Niveau liegt. Die Auswertung unterschiedlicher IT-Sicherheitsvorfälle weist auf eine fortschreitende Professionalisierung der Angriffsmittel und -methoden hin. Manchmal lässt sich jedoch ganz leicht in IT-Systeme eindringen, wie das Nachrichtenmagazin Der Spiegel in der Ausgabe 29/16 beschreibt. So konnte ein Student der Wirtschaftsinformatik auf die internen Abläufe von zwei bayrischen Wasserversorgern zugreifen, ohne Passwörter erraten oder hacken zu müssen. Die Internetadresse der Anlagen fand er mit etwas digitaler Detektivarbeit im Netz. Das Bundeskriminalamt (BKA) schätzt daher, dass deutsche Unternehmen täglich rund 30 000 Cyberangriffen ausgesetzt sind. Cybersicherheit muss deshalb als Teil des Risikomanagements der Unternehmen betrachtet werden. Wie das Spiegel-Beispiel zeigt, sind nicht nur klassische IT-Systeme betroffen, sondern zunehmend die vernetzten Anlagen, Maschinen und die zugehörigen Leitsysteme in den verschiedenen Einsatzszenarien.

Absicherung kritischer Infrastrukturen

Vor dem Hintergrund der bekannt gewordenen Vorfälle wird bis in die Regierungsebene über IT-Sicherheit diskutiert. Neben einer Vielzahl von Regelungen, Normen und Empfehlungen, die die Unternehmen vor unbefugten Zugriffen schützen sollen, stellt das am 25. Juli 2015 in Kraft getretene IT-Sicherheitsgesetz einen großen Schritt zur Erhöhung der Cybersicherheit in Deutschland dar. Mit dem Gesetz sollen besonders schützenswerte und so genannte kritische Infrastrukturen (KRITIS) durch IT-Systeme besser vor Einschränkungen und Missbrauch abgesichert werden.

Kritische Infrastrukturen werden gemäß § 2 Abs. 10 IT-SiG wie folgt definiert: „Kritische Infrastrukturen im Sinne dieses Gesetzes sind Einrichtungen, Anlagen oder auch Teile davon, die den Sektoren Energie, Informationstechnik und Telekommunikation, Transport und Verkehr, Gesundheit, Wasser, Ernährung sowie Finanz- und Versicherungswesen angehören und von hoher Bedeutung für das Funktionieren des Gemeinwesens sind, weil durch ihren Ausfall oder ihre Beeinträchtigung erhebliche Versorgungsengpässe oder Gefährdungen für die öffentliche Sicherheit eintreten würden.“

Ob Betreiber vom Gesetz betroffen sind, müssen sie selbst überprüfen. Dazu enthält die durch den Bundesinnenminister am 03. Mai 2016 in Kraft gesetzte Rechtsverordnung des BSI-Gesetzes (BSI-KritisV) messbare und nachvollziehbare Kriterien. Aktuell umfasst die Rechtsverordnung vier der sieben vom Gesetz adressierten Sektoren – und zwar Energie, Wasser, Ernährung sowie Informationstechnik und Telekommunikation. Bis Anfang 2017 sollen sich per Änderungsverordnung die entsprechenden Betreiber in den Sektoren Transport und Verkehr, Gesundheit sowie Finanz- und Versicherungswesen ebenfalls identifizieren lassen.

Gültigkeit für mehr Unternehmen

Die Kriterien, mit denen die jeweiligen Betreiber in den einzelnen Sektoren bestimmt werden, hat die UP KRITIS erarbeitet. Dabei handelt es sich um eine öffentlich-private Kooperation zwischen den Betreibern kritischer Infrastrukturen, deren Verbänden und den zuständigen staatlichen Stellen. Nach internen Schätzungen des Bundesinnenministeriums fallen über sämtliche sieben Sektoren bis zu 2000 Betreiber unter das IT-Sicherheitsgesetz, die pro Jahr durchschnittlich je sieben IT-Sicherheitsvorfälle melden. Auf den ersten Blick scheint das nicht viel. Doch Fakt ist auch, dass deutlich mehr Unternehmen, die wie der Mittelstand und andere Sektoren respektive Industrien nicht zu KRITIS zählen, indirekt betroffen sein werden. Denn es ist zu erwarten, dass direkt tangierte Unternehmen die Sicherheitsanforderungen an ihre Zulieferer und Dienstleister weitergeben.

Als Bemessungsgrundlage der Gültigkeit von KRITIS dient generell die 500 000er-Regel. Sind also jeweils 500 000 oder mehr Bürger von einer Versorgungsleistung abhängig, obliegt die zugehörige Anlage der Meldepflicht. Das bedeutet, dass dem BSI IT-Sicherheitsvorfälle angezeigt werden müssen, selbst wenn diese keinen erkennbaren Schaden verursacht haben. Des Weiteren wird von den Betreibern verlangt, dass sie Mindeststandards für die IT-Sicherheit umsetzen. Dazu gehören nicht nur technische, sondern ebenso organisatorische Vorkehrungen, die zu treffen sind. Zudem muss der Betreiber dem BSI innerhalb von sechs Monaten nach dem Inkrafttreten der entsprechenden Rechtsverordnung eine jederzeit erreichbare Kontaktstelle nennen. Darüber hinaus hat er die Erfüllung der Anforderungen aus der relevanten Rechtsverordnung mindestens alle zwei Jahre in geeigneter Form nachzuweisen. Als Beleg fungieren Sicherheitsaudits, Prüfungen oder Zertifizierungen.

Aufstellung von Verfahren und Regeln

Damit die geforderten Prozesse sinnvoll ab-gebildet werden können, müssen sich die Unternehmen mit der Einführung eines Informationssicherheitsmanagementsystems (ISMS) beschäftigen. Das ISMS, das in der Norm ISO/IEC 27001 definiert ist, unterstützt bei der Aufstellung von Verfahren und Regeln für die Informationssicherheit. Die Verfahren und Regeln lassen sich somit dauerhaft festlegen, steuern, kontrollieren, aufrechterhalten und fortlaufend verbessern. In Summe haben die KRITIS-Unternehmen rund zwei Jahre für die Einführung und Zertifizierung eines ISMS Zeit. Konkret müssen sie die Realisierung bis zum 31. Januar 2018 durch Vorlage einer Kopie des ISO/IEC-27001-Zertifikats mitteilen.

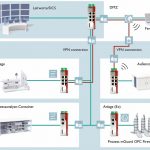

Neben den zahlreichen organisatorischen Fragestellungen dürfen die Betreiber die technischen Anforderungen nicht aus den Augen verlieren. Diese gelten in hohem Maße für sämtliche Unternehmen, die ihre Maschinen, Anlagen und Leitsysteme vernetzt haben. Beispielsweise müssen entsprechende Lösungen durch Firewalls abgesichert werden, Verbindungen sind zu verschlüsseln, sichere Fernwartungszugänge zu ermöglichen, Anomalien des Netzwerks zu detektieren oder es muss sogar ein übergreifendes Security Information and Event Management (SIEM) eingesetzt werden. Außerdem sollten die Betreiber ältere Systeme gezielt separieren und Netzwerke segmentieren, um eine potenzielle Bedrohung so klein wie möglich zu halten.

Umsetzung individueller Lösungen

Durch die notwendige Fokussierung der KRITIS-Unternehmen auf ihr Kerngeschäft verfügen sie oftmals lediglich über geringes Wissen hinsichtlich der Cyber Security und noch weniger Expertise bezüglich deren Verwendung im industriellen Umfeld. Deshalb bietet Phoenix Contact den Betreibern sowie den Herstellern von Maschinen und Anlagen maßgeschneiderte Lösungen zur Erhöhung der Sicherheit in industriellen Netzwerkinfrastrukturen an. Auf diese Weise steigt auch die Verfügbarkeit der Systeme. Die Security-Experten unterstützen bei der Analyse und Bewertung vorhandener Infrastrukturen und der in ihnen verbauten Komponenten. Ferner entwickeln sie Security-Konzepte zur Absicherung der Systeme sowie für sichere Zugriffsmöglichkeiten und implementieren diese dann fachgerecht. Somit wird sichergestellt, dass alle Systeme weiterhin reibungslos sowie miteinander funktionieren.

Security ist dabei kein statisches Gebilde, sondern muss gelebt werden. Sämtliche Beteiligten – vom Anwender über den Administrator bis zum Verantwortlichen – müssen daher den gleichen Wissensstand vorweisen. Vor diesem Hintergrund gehören Trainings und Schulungen ebenso zum Security-Portfolio von Phoenix Contact wie die regelmäßige Überprüfung der Umsetzung und Nutzung von Security-Maßnahmen im Unternehmen. Das Leistungsspektrum erstreckt sich auf unterschiedliche Branchen sowie aktuelle und zukünftige Themen der Zugriffssicherheit.

www.prozesstechnik-online.deSuchwort: cav1216phoenixcontact

Höchste Sicherheit

Gerätevariante für Ex-Bereiche

Industrielle Umgebungen stellen unterschiedliche Anforderungen an die verwendeten Security-Lösungen und deren Komponenten. Dazu gehören spezielle Funktionen sowie Zertifizierungen für bestimmte Einsatzbereiche. Die Security Appliances FL mGuard von Phoenix Contact zeichnen sich hier durch vielfältige Möglichkeiten aus. Aufgrund ihrer individuell konfigurierbaren Firewalls schützen sie Maschinen und Anlagen, stellen gesicherte Verbindungen über das Internet oder lokale Netze zur Verfügung und erlauben das Management der Geräte über eine zentrale Software-Komponente. Das Portfolio umfasst auch eine Gerätevariante für explosions-geschützte Bereiche.

Mit der FL mGuard Secure Cloud lässt sich eine komplexe Fernwartungs- und Security-Infrastruktur einfach und schnell aufbauen. Dabei muss der Anwender lediglich entscheiden, ob er die jeweiligen Systeme im eigenen Rechenzentrum betreibt oder sie als Cloud-basierten Dienst von Phoenix Contact verwenden möchte.

Thorsten Vogel

Head of ICS Security Consulting, Phoenix Contact Cyber Security

Unsere Webinar-Empfehlung

Der Webcast MTP und modulare Produktion bietet eine einzigartige Gelegenheit, mehr über die aktuellen Entwicklungen bei MTP und in der modularen Produktion zu erfahren.

Chemie- und Pharmaproduktion braucht mehr Flexibilität

In der heutigen sich schnell wandelnden Welt stehen…

Teilen: